00:00:00 Intro: Ich glaub es hackt IT-Sicherheit für alle außer Nerds. Mit Rüdiger Trost und Tobias Schrödel.

00:00:15 Rüdiger Trost: Hi, Tobi.

00:00:16 Tobias Schrödel: Hi, Rüdiger.

00:00:16 Tobias Schrödel: Grüß dich!

00:00:17 Rüdiger Trost: Du, in unserer zweiten Folge für die TU Dresden geht es um ein Evergreen Thema. Das Thema Email.

00:00:23 Tobias Schrödel: Ja, auch eins meiner Lieblingsthemen, weil ich meine, ganz ehrlich, Tag und Nacht ploppen bei mir Emails rein, ich wach auf in der Früh, da sind schon wieder irgendwie acht oder neun ungelesene. Es ist echt krass.

00:00:34 Rüdiger Trost: Ja, jetzt denkt man natürlich, dass da viel Spam dabei ist. Aber um den Spam geht es uns heute eigentlich gar nicht, sondern wir reden heute darüber, dass Unternehmen und auch eine Universität angegriffen werden kann über das Thema Email. Das ist der größte Angriff Vektor aktuell.

00:00:48 Tobias Schrödel: Genau. Hacker versuchen ganz gerne, über Email in Systeme reinzukommen. Und das ist total spannend, weil Email tatsächlich deswegen so effektiv ist, weil es so viele Menschen gibt, die eine E Mail Adresse haben und die dementsprechend auch Emails empfangen können. Und da gibt es den einen oder anderen, der auch mal reingelegt wird, damit die Hacker reinkommen.

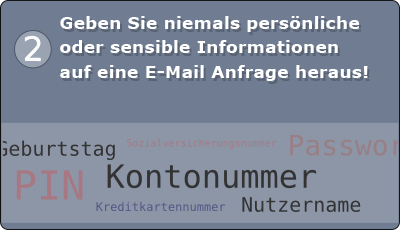

00:01:09 Rüdiger Trost: Das ist das größte Problem. Schon schon genannt der Mensch, gell? Also leider geht es. Beim E Mail geht es ja darum, dass der Faktor Mensch auch ausgenutzt werden kann. Wir reden da über das Thema Social Engineering. Das bedeutet, dass ein Angreifer über verschiedene Mechanismen versucht, den Mensch so auszutricksen, dass er etwas macht, was er eigentlich nicht machen woll wollen würde.

00:01:28 Tobias Schrödel: Genau. Also zum Beispiel irgendeinen Anhang starten oder auf irgendeinen Link klicken oder oder ähnliches. Das funktioniert tatsächlich sehr gut, wenn man sich ein bisschen verstellt, ein bisschen maskiert, fast wie im Fasching, sage ich jetzt mal und vorgaukelt einfach jemand anders zu sein. Denn bei einer Email ist es tatsächlich, wenn man nicht wirklich exakt hinguckt, auf den ersten Blick gar nicht so einfach zu erkennen, ob diese Mail von Paypal kommt oder von einem Betrüger von Amazon kommt oder von einem Betrüger oder vielleicht auch vom Rektor oder einem Betrüger.

00:02:02 Rüdiger Trost: Und wenn man die Folge aufmerksam durchführt, dann wird man solche Emails eben auch selbst erkennen können und kann einfach sicherer sein, dass man nicht auf irgendwas Böses reinfällt an der Geschichte. Wenn ich über das Thema spreche in meinem Bekanntenkreis, dann höre ich immer wieder dieses Argument Ja, okay, aber ich bin ja kein Ziel, das interessiert ja keinen. Also ich habe ja nix zu verbergen. Was? Was soll da passieren? Also hörst du das auch ab und zu, Tobi?

00:02:24 Tobias Schrödel: Ja, also eigentlich dauernd, dass die Leute sagen, meine Daten sind ja völlig uninteressant. Das Mag zwar sein, aber darum geht es gar nicht. Es geht eigentlich darum, über diese, ich sage jetzt mal uninteressante Person huckepack ins Netz zu kommen, ins System eingreifen zu können. Und da spielt es auch gar keine Rolle, ob von der Person irgendwie interessante oder sensible Daten abgegriffen werden können. Es geht darum, ins System reinzukommen und dort auf die Kronjuwelen zuzugreifen, auf die Daten, die wirklich von Interesse sind. Oder wenn man auch noch gleich drüber reden, Daten zu verschlüsseln, um Lösegeld zu verlangen. Denn das ist tatsächlich momentan eines der größten Geschäftsmodelle, das weißt du ja von deiner Arbeit auch. Du beschäftigst dich ja beruflich mit Viren.

00:03:06 Rüdiger Trost: Ja, es ist leider so, also dieses Thema mit der Ransomware, auf das wir auch noch zu sprechen kommt, das nimmt einfach nicht ab. Da ist jedes Unternehmen und im Prinzip auch jeder Computernutzer davon betroffen ist, ist ein Riesenproblem aktuell im Internet. Aber lasst uns mal anfangen zu gucken, was für Arten von E Mail Angriffen gibt es denn überhaupt? Was ist denn so der Klassiker, den du siehst?

00:03:26 Tobias Schrödel: Das ist Phishing, also dieses dieses Wort, das zusammengesetzt ist aus Fischen. Also Angeln, sag ich jetzt mal, und Passwörter. Also es geht darum, Daten abzugreifen. Und das funktioniert in der Regel so, dass jemand vorgaukelt, die Bank zu sein oder eben irgendein interessanter Dienst und sagt, wir müssen die Daten abgleichen oder sonst irgendwas. Und dann klickt man auf einen Link in der Regel und landet auf einer Seite. Die schaut total aus wie die original Seite von dem vermeintlichen Absender und dann tippt man einfach noch mal seine Daten ein, die sagen Herzlichen Dank, es hat alles funktioniert und dumm gelaufen. In dem Moment hat dann ein ein Betrüger plötzlich User ID Passwort und vielleicht auch die Kreditkartennummer. Das ist Phishing und das funktioniert wie gesagt durch so eine Art simulierte Webseite. Und das zweite ist Ransomware. Ransom steht im Englischen für Lösegeld und da passiert was.

00:04:21 Rüdiger Trost: Genau das heißt also ich gehe auf eine Webseite, klick auf irgendeinen falschen Link sozusagen und mein Browser wird exploits it. Das heißt also, da wird ein Schadcode immer im Browser ausgeführt, der dazu führt, dass ein ein trojanisches Pferd runtergeladen wird oder ein sogenannter Schadcode, der dann die Festplatte verschlüsselt. Und diese verschlüsselten Daten werden dann erpresst. Also ich muss dann Lösegeld zahlen, damit ich an meine eigenen Dokumente wieder rankomme. Das ist total fies, weil natürlich dieses Geschäftsmodell darauf aufbaut, dass ich auch zahlen will, weil ich möchte ja meine Daten unbedingt wiederhaben.

00:04:56 Tobias Schrödel: Habe ich denn keine Chance? Also wenn ich verschlüsseln kann oder der der Betrüger verschlüsselt, kann ich die nicht entschlüsseln.

00:05:02 Rüdiger Trost: Also leider, leider nicht die Verschlüsselung. Algorithmen sind so gut, man hat im Prinzip keine Chance die Daten selbst wieder zu entschlüsseln. Man kann natürlich darauf hoffen, dass. Irgendwann mal der Ransomware Schreiber ein Einsehen hat und sagt Okay, ich habe hier, ich habe hier Mist gemacht und ich gebe denen den Generalschlüssel raus. Das ist schon passiert, dass man die Daten wieder her kriegt. Aber normalerweise kommt man an diese Informationen, an die Daten nicht mehr ran. Die sind stark verschlüsselt. Man muss zahlen, wenn man die Daten wiederhaben will, auch wenn das jetzt keine Empfehlung ist. Weil natürlich unterstützt man dann dieses kriminelle Geschäftsmodell, wenn man zahlt. Also die optimale Lösung wäre, ich hole die Daten aus dem Backup wieder.

00:05:39 Tobias Schrödel: Also ich habe ja relativ häufig mit der Polizei zu tun, also beruflich zum Glück. Und da heißt es auch immer. Also auf keinen Fall Zahlen. Man unterstützt kriminelle Machenschaften und organisierte Kriminalität. Aber wenn dann, ich sage jetzt mal die Kamera oder das Mikro mal aus ist, dann wird auch unter der Hand schon gesagt, gerade im Privatbereich, wenn du deine Urlaubsfotos oder die Kinderfotos haben willst, wird dir wahrscheinlich gar nichts anderes übrig bleiben, wenn du kein Backup hast. Aber wir reden ja hier jetzt nicht von den Privatfotos, sondern wir reden zum Beispiel in dem Fall von der Uni oder auch Firmen, die angegriffen werden. Da ist es bei Ransomware so, da geht es um richtig viel Geld, da werden teilweise sechsstellige Beträge verlangt.

00:06:15 Rüdiger Trost: Das Problem an der Sache ist Der Angreifer weiß genau, wen er getroffen hat. Also er schaut sich so lange im Netzwerk um, dass er weiß Ich bin jetzt hier bei der TU Dresden und bin jetzt hier in dieser Fakultät und da geht es um diese Informationen. Also die Angreifer sind schon sehr zielgerichtet an der Stelle, das ist dann okay, da kann ich vielleicht ein bisschen mehr verlangen. Bei einem Privatmann ist es vielleicht bei 200, 400 € oder so gedeckelt an einen Betrag, den Mann, der zwar weh tut, aber den man dann zahlen würde, um an seine Fotos wieder zu kommen. Bei einem Unternehmen oder bei der Universität kann es auch locker mal sechsstellig werden.

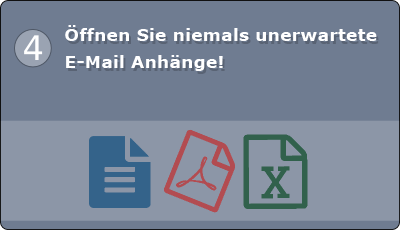

00:06:48 Tobias Schrödel: Aber krass, jetzt hast du vorher gesagt auf den Link klicken und dann wird etwas im Browser gestartet. Ich kenne das aber auch von A mit Anhängen, also dass zum Beispiel gerade die Personalabteilung zum Beispiel eine eine Blind Bewerbung kriegt und da ist halt logischerweise auch ein Anhang drauf. Wie funktioniert denn das? Weil ich meine, ich merke doch, wenn da jetzt nicht irgendwie ein Bewerbungs Foto aufpoppt, dass da irgendwas nicht in ordnung ist oder wie gehen die da vor?

00:07:13 Rüdiger Trost: Die Angreifer sind leider auch nicht dumm. Die wissen ganz genau, hier gibt es eine Personalabteilung, die kriegt beispielsweise Bewerbungen geschickt und schicken dann auch eine Bewerbung. Also der Anhang schaut erst mal aus wie eine normale Bewerbung, also mit einem Foto, mit einem mit einem tabellarischen Lebenslauf, von mir aus. Aber da hängt dann noch was dran, da ist ein sogenanntes Makro dran. Also gerade bei Word Dokumenten oder bei Excel Sheets ist es sehr gängig, dass man sogenannte Office Macros mit einbauen kann. Das sind im Prinzip kleine Programme, die normalerweise helfen sollen, das Dokument dynamischer zu machen. Leider wird es aber von den Angreifern auch oft dazu verwendet, um eben Schadcode nachzuladen. Das bedeutet, ich klicke auf das Wort Dokument. Im Hintergrund wird ein Makro ausgeführt und das lädt mir dann den Trojaner wieder auf den Rechner und dann geht das Ganze wieder seinen Gang.

00:07:57 Tobias Schrödel: Jetzt, wenn ihr mal nachdenkt Ich arbeite ja schon einige Jahre in der IT. Ich habe glaube ich praktisch. Ich kann mich an kein einziges Wort oder Excel Dokument erinnern, wo wo Makros wirklich notwendig sind. Also ist doch eigentlich die Empfehlung immer natürlich gibt es welche, aber im Normalfall braucht es es ja nicht. Das heißt, wenn diese Frage hoch poppt Makros starten grundsätzlich erst mal auf, nein gehen im Zweifel wirklich nachfragen beim beim Ersteller des Programms, ob die Makros wirklich notwendig sind und wofür. Und dann kann man ja immer noch überlegen, ob man sie öffnet. Aber die erste Reaktion muss doch eigentlich auf den Stopp also Nein Button gehen, oder?

00:08:33 Rüdiger Trost: So ist es. Also ich würde mal sagen, die meisten Dokumente brauchen keine Makros und man sollte einfach immer skeptisch sein. Wenn so kommt und einfach wie du sagst, einfach nachfragen. Skeptisch sein hilft an der Stelle.

00:08:43 Tobias Schrödel: Jetzt ist es ja bei der TU Dresden auch so, dass da die Rechner eigentlich alle mit einem Virenscanner ausgestattet sind. Und auch privat zu Hause sollte das eigentlich bei den allermeisten der Fall sein. Schaffen die das nicht? Also erkennen die solche Viren nicht? Wieso poppt so was überhaupt durch? Da gibt es doch Technik, die die einem da helfen sollte.

00:09:00 Rüdiger Trost: Ja klar. Also ein Virenscanner filtert schon das meiste weg, muss man sagen. Aber der ist natürlich auch immer nur so gut, wie er aktuell ist letzten Endes. Und es gibt natürlich auch immer wieder Trojaner, die das ausnutzen und noch nicht erkannt werden. Das heißt also auch, der Mensch muss mit aufpassen, worauf er klickt. Also man kann sich nicht blind auf die auf die Sicherheitstechnik verlassen und wie wild überall draufklicken, alles machen. Man sollte natürlich auch ein bisschen skeptisch sein, aufpassen an der Stelle.

00:09:27 Tobias Schrödel: Jetzt geht es aber nicht darum, diese ich sage mal das Risiko auf den Mitarbeiter abzuwälzen. Also der Virenscanner und auch Systeme im Backend, die man gar nicht sieht als User, die normalerweise sich drum kümmern, so was rauszufiltern, wenn die halt mal ja ich sage mal nicht anschlagen, dann kann der Mitarbeiter die Mitarbeiterin aber durchaus helfen und sie ist quasi, ich sage jetzt mal die zweite Schutzwand dahinter. Man kann das immer mal so vergleichen mit einer Emmentaler Scheibe, da sind Löcher drin und der Virenscanner ist halt so eine Emmentaler Scheibe mit dem Loch links unten und der Mitarbeiter ist eine andere Emmentaler Scheibe. Und da ist ein Loch, vielleicht ein bisschen größer oder kleiner, aber eben rechts oben. Und wenn man die zwei Scheiben hintereinander legt, dann kann man nicht mehr durchgucken. Und genauso funktionieren mehrschichtige Sicherheitssysteme. Und der Mensch, also die Mitarbeiterinnen und Mitarbeiter der TU Dresden sind auch so eine Art Käse Scheibe.

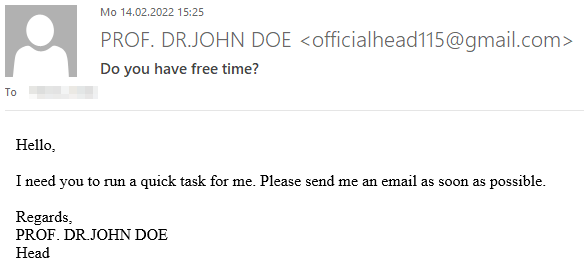

00:10:18 Rüdiger Trost: Ja toll Tobi, jetzt sagen die Leute der Podcast war alles Käse, alles Käse du. Jetzt gibt es noch eine weitere Angriffs Methode auf per Email der sogenannte CEO Fraud. Das ist natürlich im Fall der TU Dresden ist vielleicht eher der Professor Fraud.

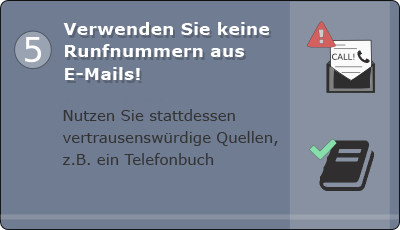

00:10:34 Tobias Schrödel: Ja, da geht es darum, dass jemand so tut, als würde er der Chef von jemanden sein und eine Anweisung schicken. Und diese Anweisung geht in der Regel darum, irgendwas mit Geld zu machen, also eine Überweisung zu tätigen, weil man jetzt, keine Ahnung irgendwie eine Firma aufkauft, was sie jetzt vielleicht bei der Uni nicht so oft der Fall ist, aber vielleicht irgendwie einen neuen Laser für die Fakultät besorgt hat, der irgendwie 50.000 € kostet. Und da soll man jetzt möglichst schnell überweisen, weil sonst ist das Angebot futsch oder ähnliches. Und die Mail schaut tatsächlich so aus, als käme sie vom Chef, also bei der Uni, von der Professorin oder vom Professor der Fakultät. Denn die Angreifer haben sich vorher schlau gemacht. Wie schreibt denn dieser Professor, diese Professorin normalerweise Mails? Wie ist die Anrede? Machen die das mit dem Vornamen? Oder steht da Sehr geehrte Frau, so und so und Ähnliches und die Armen das wirklich tatsächlich exakt nach? Und es gibt sogar Fälle, da ging es gar nicht um Überweisungen, sondern da sollten Ruppel Karten gekauft werden und auch da sind mehrere 100 € Schaden aufgelaufen.

00:11:34 Rüdiger Trost: Ja, stell dir vor, du bekommst eine Email von deinem Chef, der sagt Ich brauche jetzt hier dringend ein paar Apps, weil wir müssen was evaluieren. Ich brauche jetzt hier Guthaben auf meinem iTunes Account. Geh bitte mal im nächsten Supermarkt und kaufe mal 200 € iTunes Gutscheine und schick mir die Codes, weil ich brauche das jetzt sofort. Ja, und das ist ja durchaus ein Fall, das kann ja sein. Also das kann ja tatsächlich sein, dass man die braucht. Trotzdem wird in so einem Fall immer noch mal nachfragen. So, Moment mal, erstens Warum kaufst du nicht selbst? Hast du keine Kreditkarte? Warum muss ich das jetzt machen? Einfach?

00:12:03 Tobias Schrödel: Einfach?

00:12:04 Rüdiger Trost: Ja. Eine Nachfrage löst dieses ganze Problem auf.

00:12:07 Tobias Schrödel: Aber nicht per Mail, sondern am besten anrufen, dass man wirklich mit der Person dann spricht. Das ist ganz entscheidend. Weil jetzt kann man auch sagen, 200 € sind jetzt nicht so viel in Rubel. Kann ist zwar ärgerlich, aber da geht jetzt keiner kaputt. Aber wir kennen einen Fall, da ist das passiert. Und zwar nicht bei einer Person, sondern da wurden dutzende Personen angeschrieben oder mehrere 100 angeschrieben und ein paar Dutzend sind dann Karten kaufen gegangen und da kommt dann doch einiges zusammen. Also das sind so Sachen, die ja durchaus passieren. Jetzt aber noch mal zurück Was passiert denn eigentlich, wenn jetzt diese zwei Käse Scheiben Mensch und Systeme nicht funktioniert haben? Und es ist tatsächlich mal eine unangenehme Mail durchgekommen. Wie erkenne ich die denn? Also wie kann ich denn als Mitarbeiter überhaupt in der Lage sein zu sagen Hm, das ist etwas, auf das klicke ich nicht.

00:12:56 Rüdiger Trost: Also gibt es ein paar Hinweise, auf die man achten kann. Das eine oder das erste ist für mich die Anrede, weil man schaut normalerweise eine Email kommt. Ich weiß nicht, wie es dir geht, man schaut nicht direkt auf den Absender, also die Absender. Emailadresse schaut man nicht als erstes an, sondern man macht die Email auf und schaut den email text an da steht dann drin Sehr geehrter Herr Drost, dann würde ich sagen okay, das ist, das ist eine Mail, die ist an mich gerichtet. Wenn da aber steht Hallo oder Guten Tag, dann ist das eine sehr, sehr anonyme Anrede. Und die Email target jetzt vielleicht nicht mich direkt, sondern ist einfach blind geschickt worden.

00:13:29 Tobias Schrödel: Ich würde sogar einen Schritt weitergehen. Ich habe mal also mehrfach schon Phishing Mails bekommen, also nachweisliche Phishing Mails, die begann mit Hallo Tobias Schröder, also vor und Nachname. Aber dieses Hallo mit dem Namen suggeriert sehr klar die wissen nicht ob ich Männlein weiblich oder oder divers bin, sondern die versuchen einfach anhand irgendwelcher Felder, die sie zum Beispiel aus der Email abgegriffen haben, wo ja meistens Vorname Nachname auch oft verwendet wird, die Daten abzuwälzen. Also wenn die Anrede offen ist, ist das immer mal ein Zeichen, besser zweimal hinzugucken. Noch nicht wirklich ein Zeichen, dass alles schlimm ist, aber dann sollte man zumindest zweimal hingucken. Was gibt es noch bei Phishing Mails?

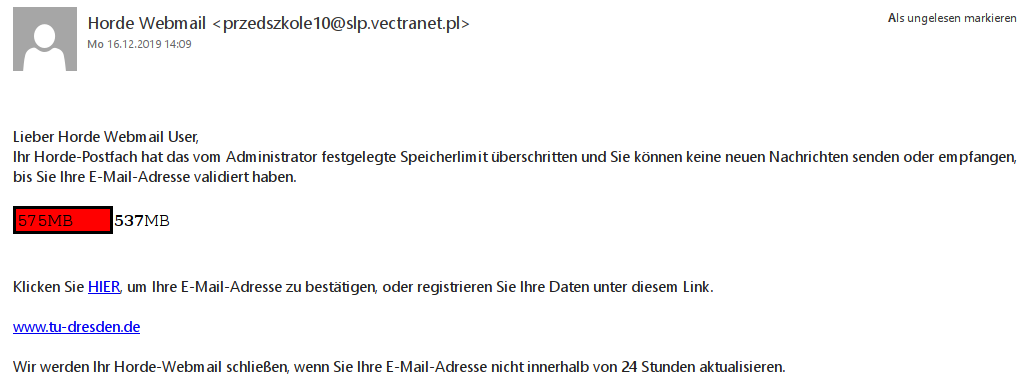

00:14:07 Rüdiger Trost: Also natürlich der Inhalt, wenn man sich die Email anschaut. Und es geht meistens um ein Problem, es wird Druck aufgebaut, es ist irgendwas, ich muss schnell reagieren, muss schnell irgendwo draufklicken, muss schnell irgendeine Aktivität machen, um mich sozusagen unter Druck zu setzen, um weniger drüber nachzudenken, ob das jetzt sinnvoll ist oder nicht. Also wenn es so ein komisches Problem ist, dann sollte man vielleicht mal skeptisch sein.

00:14:28 Tobias Schrödel: Genau so eine Aufforderung was zu tun mit Zeitdruck und einem Problem ist da eigentlich der Punkt irgendwas ist kaputt, Sie müssen sie schnell reagieren. Klicken Sie am besten hier. Das sind so die klassische Zusammenfassung einer einer Phishing Mail beim CEO Fraud, also bei den Professorinnen Fraud, wie wir es vorher beschrieben haben, ist es ein bisschen anders. Da ist die Anrede zwar persönlich vom Chef, aber da geht es um Geldtransfer, was auch immer. Und da muss man tatsächlich dann gucken, dass man noch mal nachfragt. Und ansonsten gibt es auch Mails, die ein bisschen, ich sage mal irritierend sind, es per Phishing. Das sind die Mails, die gezielt in die Personalabteilung gehen, zum Beispiel als Bewerbung, die gezielt in den Einkauf. Als Angebot auf ihre Nachfrage oder ähnliches.

00:15:14 Rüdiger Trost: So ist es. Der Angreifer hat sich da schon einen Gedanken mehr gemacht und schreibt jemanden an, der auf etwas bestimmtes wartet sozusagen und schickt ihm ein Dokument oder schickt ihm eine Information, auf die er sowieso wartet oder die sowieso täglich bekommt. Und da ist natürlich die Wahrscheinlichkeit, dass ich draufklicke und das nicht merke, viel höher. Jetzt ist natürlich auch die Emailadresse an sich ist natürlich etwas, was wir uns anschauen müssen. Also das ist natürlich ein Indikator, ist es was Echtes oder nicht? Und da gibt es auch wirklich, wirklich fiese Methoden, um eine Adresse so aussehen zu lassen, als ob sie legitim wäre.

00:15:48 Tobias Schrödel: Ganz genau. Und jetzt muss man eins wissen das bei dem In den Email Programmen werden zwei Felder angezeigt, die von Interesse sind. Einmal ist es der angezeigte Name und einmal ist es die tatsächliche Emailadresse von der verschickt wurde. Und man sollte auf beides gucken, weil den ersten Teil diesen Namen, der angezeigt ist, den kann ich als Absender setzen wie ich will. Da kann ich Donald Duck reinschreiben oder meinen richtigen Namen. Oder natürlich zum Beispiel den von der Professorin oder vom Professor, damit der Empfänger glaubt, das käme von ihr oder ihm und nicht vom Betrüger. Also der zweite Blick ist wichtiger, nämlich der auf die tatsächliche Emailadresse. Da gibt es auch ein paar Tricks, die die Betrüger anwenden. Da werden zum Beispiel mal, sage ich mal, das kleine L ausgetauscht durch ein großes N oder ähnliches oder eine null wird statt einem O verwendet oder ähnliches. Das heißt, da lohnt es sich tatsächlich hinzuschauen, ob da wirklich, wirklich der richtige Absender steht.

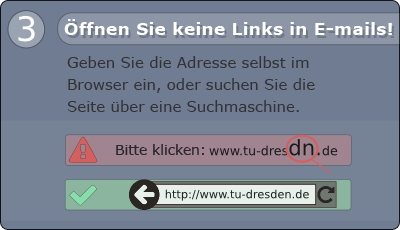

00:16:41 Rüdiger Trost: Jetzt haben wir viele Leute, auch wenn sie eine Email bekommen. Die Angst. Okay, wenn ich die Email jetzt öffne, dann werde ich sofort mit irgendwas infiziert. Ich schaue mir die Email an und kriegt sofort ein Virus auf mein System gespielt. Die Angst kann ich, kann ich jedem nehmen. Es ist in Vergangenheit natürlich öfter passiert, da gab es sozusagen solche Attacken. Also Klassiker war der Love Letter, das heißt, ich musste die Email nicht mal öffnen, also musste kein Anhang öffnen, musste nur die Email anschauen und dann hat er losgelegt. Aber die Email Programme sind heutzutage so eingestellt, da wird automatisch nichts ausgeführt. Das heißt der Schadcode, der kommt per Email, der kommt als Anhang. Das heißt, wenn ich mit Anhängen und mit mit dem Öffnen von Anhängen vorsichtig bin, dann ist das schon mal die halbe Miete. Das Gleiche gilt natürlich hier für links, das heißt also in Emails immer ein bisschen vorsichtiger mit, mit, mit dem Klicken auf Links, weil da kann drinstehen einen Link auf keine Ahnung, Paypal oder Amazon und ich klicke drauf, lande aber auf einer ganz anderen Seite. Das heißt, wenn ich jetzt eine Email bekomme und ich möchte dem Ganzen nachgehen, dann gebe ich die Adresse von Hand in den Browser ein. Ich gehe in den Browser, gehe in WW Paypal, Punkt D Dann weiß ich, ich bin auf der echten Paypal Seite und die Email hat mich nicht auf eine gefakte Seite gelotst.

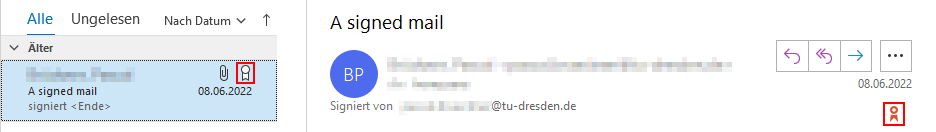

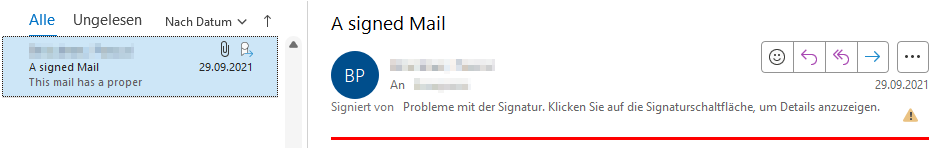

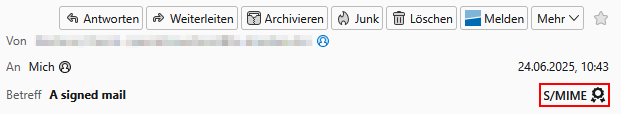

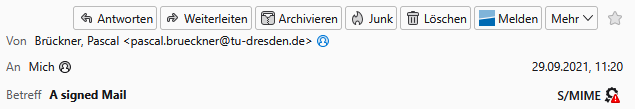

00:17:53 Tobias Schrödel: Also nicht klicken, sondern tippen ist hier das ganze. Jetzt haben wir aber noch. Jetzt hat es aber noch etwas anderes, was man nutzen kann, um herauszufinden, ob der Absender auch wirklich der Richtige ist. Das ist so ein ganz kompliziertes Thema eigentlich. Da schrecken viele Leute zurück, wenn sie es hören. Da geht es um Zertifikate. Aber wenn ein Absender ein Zertifikat hat, dann wird einem im Mailprogramm auch durch so ein kleines Symbol angezeigt, dass dieser Absender nicht gefälscht ist und auch wirklich der ist, der da vorgibt zu sein. Und so ein Zertifikat kann man sich an der TU Dresden auch selber besorgen und manche haben es vielleicht schon und wissen es gar nicht oder kriegen neue Mitarbeiterinnen oder Mitarbeiter in Zukunft und denken sich Mensch, dann sollte ich doch denen auch so was besorgen. Wie geht das.

00:18:36 Rüdiger Trost: Genau? Da gibt es das sogenannte Verzerrt. Was man sich beantragen kann, kann jeder bekommen. Bei der TU Dresden kann man mit seinem IFD Ansprechpartner klären und dann bekommt man sozusagen eine Anleitung geschickt. Das ist ein PDF mit zwei Seiten. Wie man an so ein Zertifikat rankommt ist total einfach und kann dann sozusagen Emails tatsächlich unterschreiben und beweisen. Hey, diese Email ist von mir und die wurde auf dem Weg auch nicht verändert.

00:18:59 Tobias Schrödel: Super, da googelt man einfach mal im Intranet der TU Dresden nach. WA zerrt in einem Wort, so heißt das Projekt und da kann man diverse Sachen nachlesen. Da kann man also nachlesen, wie man für neue Mitarbeiter gleich eins bestellt, wie das Ganze funktioniert, wie man selbst eins kriegt, wie man es verlängert, weil die laufen auch mal ab. Das ist auch wichtig. Und all diese Information lohnt sich also, da tatsächlich mal reinzuschauen. Jetzt zum Schluss, Rüdiger, noch eine Sache, die ich gerne behandeln würde, weil manchmal passiert es ja doch, dass man denkt Ah, ich glaube, ich hätte jetzt nicht klicken sollen. Wann denkt man, hat man so ein bisschen Bauchgefühl und fragt sich War es jetzt richtig? Wie verhalte ich mich denn, wenn ich wirklich schon mal geklickt habe und glaube ich, da habe ein Fehler gemacht? Das war ein Virus, oder der Link war doch ein falscher und ich habe es zu spät gemerkt. Rechner aus dem Fenster werfen. Was ist da die richtige Vorgehensweise?

00:19:47 Rüdiger Trost: Ja, ich empfehle die blanke Panik. Also absolut das Nein, um ernst zu sein. Ruhe bewahren. Erst mal cool bleiben und gucken. Okay. Was ist passiert? Den Rechner trenne ich am besten vom Netz. Also ich ziehe den Netzstecker, also Netzwerk Stecker oder schalte das WLAN aus. Oder wenn ich im Homeoffice bin, schalte ich gegebenenfalls auch mal meinen Home Router aus. Damit dieser Rechner auf dem Netzwerk keinen Schaden mehr anrichten kann.

00:20:12 Tobias Schrödel: Also sich nicht weiterverbreiten kann, ist hier die Sache.

00:20:15 Rüdiger Trost: Ganz genau, dass ich eben nicht mehr das Netz Laufwerk verschlüsseln kann. Wenn ich jetzt so eine Ransomware mir eingefangen habe zum Beispiel und dann schalte ich diesen Rechner aus. Also nicht herunterfahren, ausschalten.

00:20:26 Tobias Schrödel: Was ist da der Unterschied?

00:20:28 Rüdiger Trost: Na ja, ein Trojaner erkennt, wenn der Rechner runtergefahren wird und kann sozusagen seine Spuren verwischen, kann Files löschen, damit eine Ein IT Forensiker sozusagen keine Spuren mehr findet und welchen ausschaltet. Dann hindere ich ihn eben daran, diese Spuren zu beseitigen.

00:20:44 Tobias Schrödel: Weil runterfahren halt ein paar Sekunden dauert. Aber wie schalte ich denn ein zum Beispiel einen Laptop aus? Der hat ja gar keinen Schalter. Also ein Stecker ziehen kann ich da auch nicht. Wie geht das?

00:20:54 Rüdiger Trost: Na ja, jedes Laptop kannst du ausschalten, in dem du lange auf den Ausschalter klickst, also teilweise drei, vier Sekunden, dann gehen die alle aus. So eine Art Kaltstart, den du machen kannst, aber der kann es noch ausschalten.

00:21:06 Tobias Schrödel: Der letzte Punkt ist, glaube ich, der wichtiger. Es gibt nämlich eine Nummer gegen Kummer, wenn so was passiert ist, und zwar den Service Desk, das ZH, und zwar die Durchwahl 40.000, also die 463 von der Uni und dann die Durchwahl 440000. Da rufe ich an und da geht es darum, endlich Sachen zu melden, wie man es kennt bei der Feuerwehr, was man so in der Grundschule lernt. Wer meldet hier den Vorfall? Welches System ist betroffen? Wie haben Sie gerade mit dem System gearbeitet? Was waren die Beobachtungen? Und so weiter und so fort. Und wann ist vielleicht was passiert? Also eine Fehlermeldung oder der Lüfter geht an, weil Verschlüsselung Viren einfach sehr viel CPU Power brauchen und dann halt die Rechner auch manchmal heiß werden. Und wo ist das System? Und dann? Dann kommen die nicht mit Blaulicht, aber die helfen dann sehr schnell das rauszufinden, was da vorgefallen ist und das zu lösen.

00:21:54 Rüdiger Trost: Ja, und da sind jede kleine Information kann da hilfreich sein. Also wenn wir jetzt sagt Hey, das ist zwischen 14:30 und 14:40 passiert, dann weiß der IT Admin eben okay. In diesem Zeitraum muss ich mir die Log Files anschauen und das macht natürlich die ganze Analyse schon wieder deutlich einfacher. Aber im Endeffekt will die IT Abteilung ja diese Information haben. Im Gegenteil, es gibt sogar ich kenne Unternehmen, die greifen ihre Mitarbeiter an mit gefakten Phishing Emails um zu gucken okay, wie gut sind die denn geschult, wie gut erkennen die die denn? Also die wollen die Emails schon bekommen.

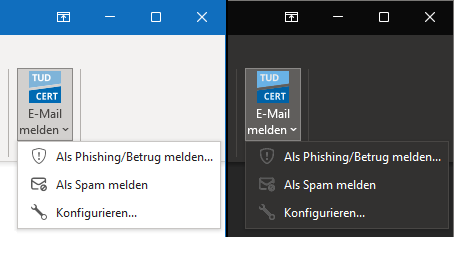

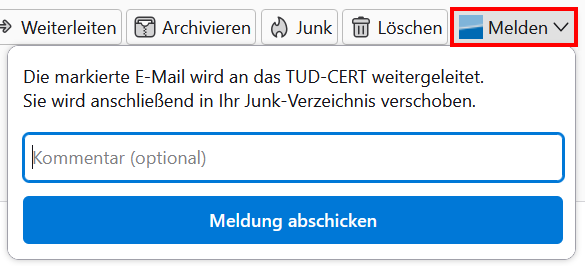

00:22:22 Tobias Schrödel: Das klingt zwar fies, aber da geht es nicht darum, die Leute reinzulegen, sondern einfach wirklich mal so ein Testballon zu machen. Und das ist durchaus STANDARD in vielen Unternehmen und ich weiß auch von vielen Unis, die das machen. Aber in Zukunft wird das melden von solchen Mails, bei denen man sich nicht sicher ist und die man gerne vielleicht auch vom Helpdesk mal überprüft haben möchte. Auch noch einfacher, denn bei der Uni Dresden gibt es bald den Mail Debatten im Outlook. Richtig?

00:22:45 Rüdiger Trost: Richtig. Und zwar? Es ist ganz einfach wenn so eine Email kommt und ich mir nicht sicher bin, ist das was normales ist, was legitim ist oder werden wir gerade angegriffen? Dann klicke ich diesen Button und die IT bekommt diese Email mit allen wichtigen Informationen, um das zu analysieren. Eine ganz coole Geschichte eigentlich.

00:22:59 Tobias Schrödel: Aha, die werden sich freuen, weil ich höre es schon Klick die Klick hier, da wird es abgehen ohne Ende. Da schick es doch alles hin, was du nicht gerade jetzt bearbeiten möchtest und sagt Prüft doch mal, weil da hast du auch noch eine gute Ausrede.

00:23:10 Rüdiger Trost: Das ist eine gute Idee.

00:23:12 Tobias Schrödel: In diesem Sinne Danke Rüdiger.

00:23:14 Rüdiger Trost: Und danke Tobi.