Business E-Mail Compromise / CEO Fraud

Zusammenfassung

- Kriminelle senden bei BEC/CEO Fraud E-Mails im Namen von Vorgesetzten und versuchen Betroffene zu unüberlegten Handlungen wie beispielsweise dem Kauf von Gutscheinkarten zu bewegen.

- CEO-Fraud-Mails drängen häufig zur Eile und weisen einen für den vermeintlichen Absender untypischen Sprachstil auf.

- Tatsächliche Sicherheit über die Herkunft von E-Mails bietet nur die Nutzung digitaler Signaturen.

- Melden Sie verdächtige E-Mails an das TUD-CERT und warnen Sie Ihr Kollegium!

Einführung

Business E-Mail Compromise (BEC) oder auch CEO Fraud zielt darauf ab, Angestellte zu täuschen, indem die Identität ihrer Vorgesetzten missbraucht wird. Diese Form des Betrugs stellt eine ernsthafte Bedrohung für Universitäten wie auch Unternehmen dar und kann Schäden in Millionenhöhe verursachen.

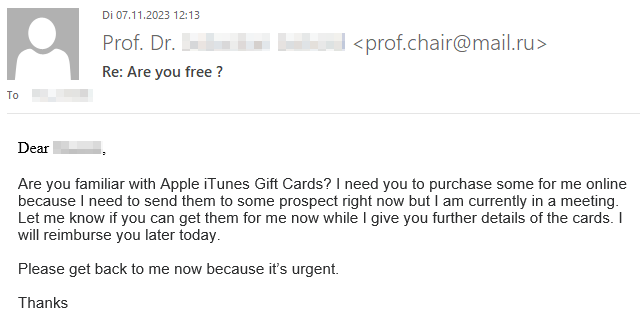

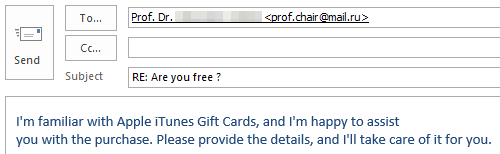

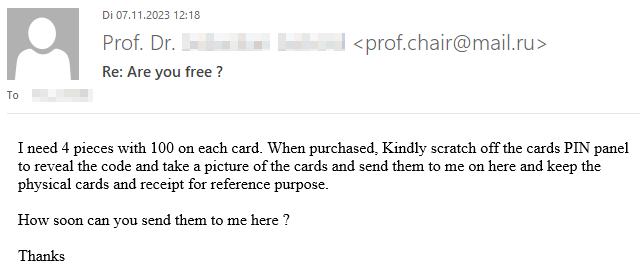

Kriminelle nutzen dabei aus, dass in unsignierten E-Mails der Absender-Name und die Absender-E-Mail-Adresse generell nicht vertrauenswürdig sind und auf der Senderseite frei gewählt werden können. Dies ist vergleichbar mit Briefen oder Postkarten, auf die Sie ebenfalls beliebige Absender-Daten schreiben können. Im Gegensatz zu herkömmlichen Phishing-Versuchen, bei denen in der Regel mit Links zu nicht vertrauenswürdigen Webseiten oder schadhaften Anhängen gearbeitet wird, versuchen Kriminelle mittels CEO Fraud ihre Opfer in einer Konversation zu unüberlegten Handlungen zu bewegen. Typischerweise ist das der Erwerb von Gutscheinkarten in Höhe mehrerer hundert oder tausend Euro und die Weitergabe der darauf enthaltenen Gutscheincodes. Es wurden aber auch bereits Fälle bekannt, in denen Überweisungen in Millionenhöhe veranlasst wurden: Der Fall Pathé wurde beispielsweise mit 21 Mio. $ Schaden auch von den Medien aufgegriffen.

Betrugsversuche erkennen

Während bei herkömmlichen Phishing-Mails mit bösartigen Links oder schadhaften Anhängen Absender-E-Mail-Adresse und -Name praktisch keine Relevanz haben und von den Angreifern völlig frei wählbar sind, ist Business E-Mail Compromise, bzw. speziell CEO Fraud ein Sonderfall, da hier eine Konversation geführt und somit ein Kommunikationskanal aufrechterhalten werden muss. Dies erreichen die Angreifer in der Regel durch Kombination eines echten Absender-Namens (typischerweise von Vorgesetzten) mit einer tatsächlich existierenden, aber nicht zum vorgeblichen Absender-Namen gehörenden E-Mail-Adresse.

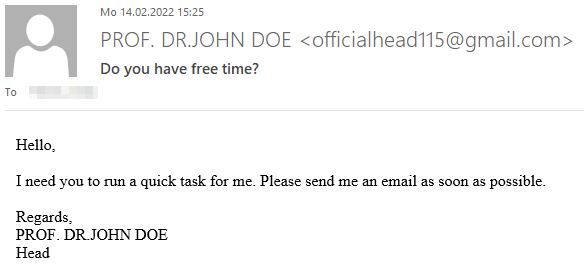

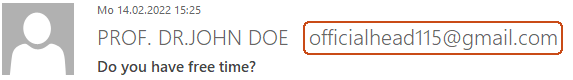

Im nachfolgenden Beispiel gibt die E-Mail vor, von Prof. Dr. John Doe zu stammen, wurde allerdings von der von den Angreifern kontrollierten E-Mail-Adresse officialhead115@gmail.com versendet. Antworten auf diese E-Mail werden somit direkt an die Kriminellen gesendet, nicht aber an die tatsächliche E-Mail-Adresse von Prof. Dr. John Doe.

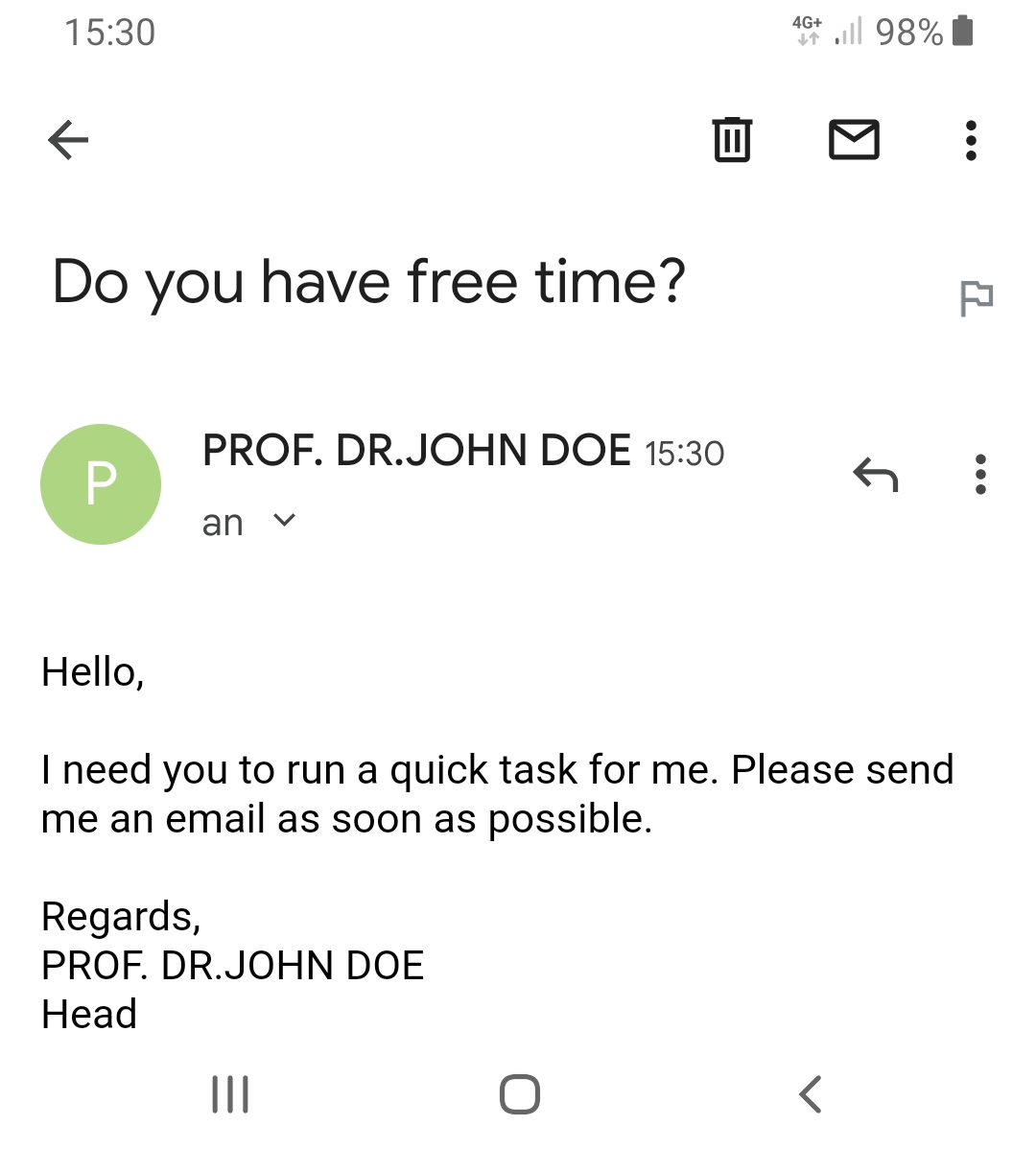

Leider zeigen manche E-Mail-Programme die Absender-E-Mail-Adresse erst nach mehreren Klicks an, was die schnelle Prüfung auf Legitimität erschwert. Das ist insbesondere auf Smartphones ein Problem, wo aufgrund der kleinen Displays versucht wird die unmittelbar sichtbaren Informationen auf das Nötigste zu reduzieren. Auf dem nachfolgenden Screenshot fehlt beispielsweise die Absender-E-Mail-Adresse:

Die nötige Vorgehensweise zur Anzeige der Absender-E-Mail-Adresse hängt von der jeweils genutzten App ab. Typischerweise liefert kurzes oder langes Tippen auf den Absender-Namen mehr Informationen. Prüfen Sie alternativ die E-Mail auf einem PC, bevor Sie über eine Antwort nachdenken. Wenn Sie sich unsicher sind, fragen Sie im Kollegium um Rat oder melden Sie die E-Mail an das TUD-CERT.

Abgesehen von der Absender-E-Mail-Adresse vermitteln E-Mails dieser Betrugskategorie analog zu herkömmlichen Phishing-Versuchen eine hohe Dringlichkeit (“as soon as possible”) und weisen häufig einen Absender-untypischen Sprachstil auf. Absolute Gewissheit über die Authentizität einer E-Mail erhalten Sie jedoch nur, wenn diese vom Absender digital signiert wurde.

Ablauf des Betrugs

Dass Business E-Mail Compromise nicht nur ein theoretisches Problem ist, wird uns im TUD-CERT beim Bearbeiten der eingehenden Meldungen tagtäglich bewusst. Zum Eindämmen dieser Betrugsversuche sperren wir schnellstmöglich die von den Kriminellen genutzten Absender-E-Mail-Adressen, sind dabei aber auf Ihre Unterstützung angewiesen. Leider kommt es bisweilen trotzdem zu erfolgreichen Betrugsversuchen, was in der Regel finanzielle Schäden für die Betroffenen nach sich zieht. Von anderen Universitäten wissen wir, dass wir in Dresden nicht die einzigen sind, die mit solchen Fällen konfrontiert werden.

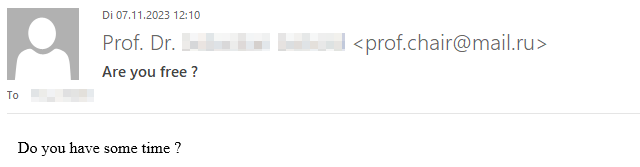

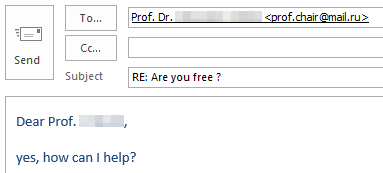

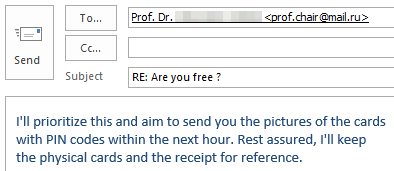

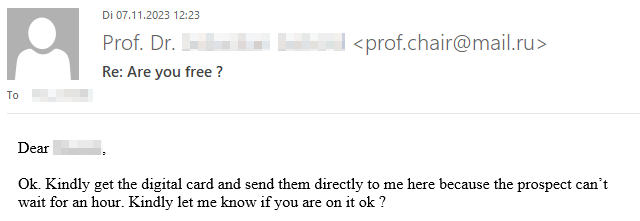

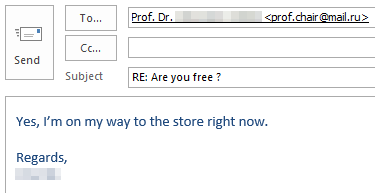

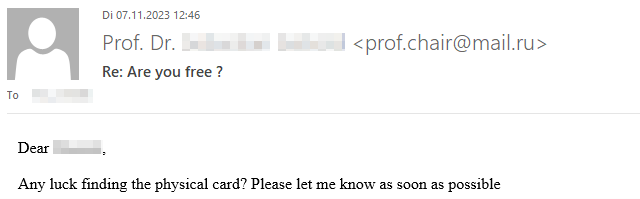

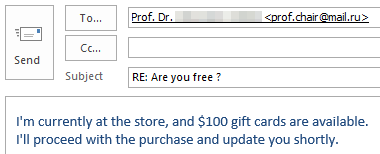

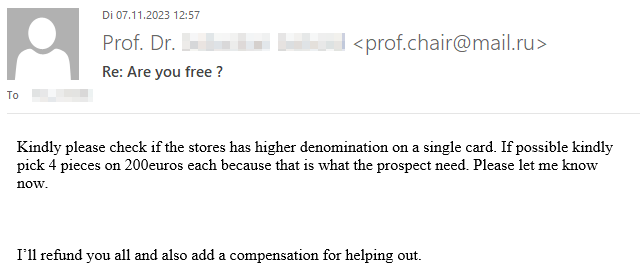

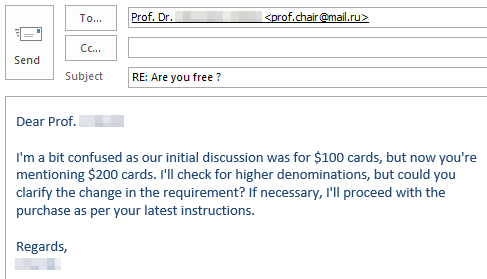

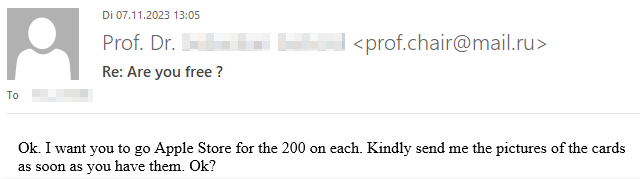

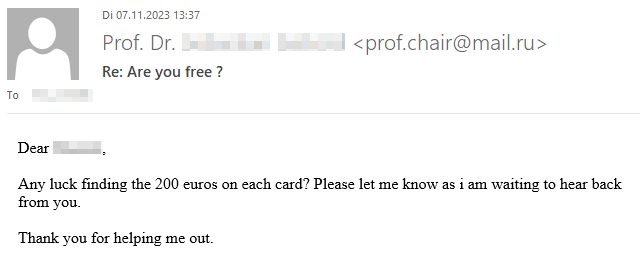

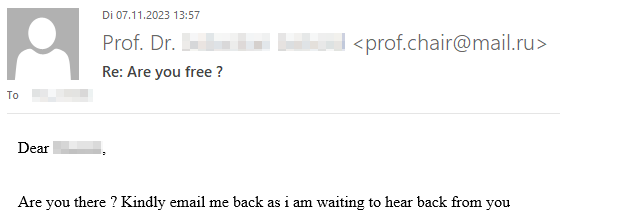

Falls Sie sich gefragt haben, was bei einer Antwort auf eine solche bösartige E-Mail für Gefahren lauern und wie genau die Kriminellen vorgehen, haben wir einen Beispiel-Fall grafisch aufbereitet, der sich so im November 2023 an der TU Dresden ereignet hat. Die Kommunikation ist anonymisiert und die Nachrichten des Betroffenen neu formuliert, die eingehenden Nachrichten der Kriminellen wurden jedoch nicht verändert.

Glücklicherweise wurde den Kriminellen hier ihre Gier zum Verhängnis und der Betroffene hat die Kommunikation aufgrund der wachsenden Skepsis rechtzeitig abgebrochen.

Melden

Wie Sie Phishing-Angriffe melden können, um die Gefahr einzudämmen.

Wenn Ihnen eine E-Mail seltsam vorkommt, leiten Sie diese an das TUD-CERT weiter. Wir werten sie aus und leiten ggf. Gegenmaßnahmen ein. So können die Risiken von Phishing-Mails eingeschränkt, Phishing-Websites frühzeitig vom Netz genommen und per E-Mail verteilte Schadsoftware analysiert werden.

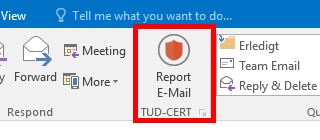

Derzeit stellen wir Phishing-Melde-Plugins für Microsoft Outlook und Mozilla Thunderbird zur Verfügung, mit denen fragwürdige E-Mails mit nur einem Klick an das TUD-CERT übermittelt werden können. Für detaillierte Informationen werfen Sie bitte einen Blick in unsere Installations- und Bedienungsanleitung. Falls Sie eine E-Mail-Clientsoftware nutzen, für die kein Melde-Plugin zur Verfügung steht, können Sie uns alternativ verdächtige E-Mails auch direkt an cert-meldung@mailbox.tu-dresden.de weiterleiten, idealerweise im Rohformat mit vollständigen Header-Daten. Bitte beachten Sie, dass wir alle Meldungen zeitnah bearbeiten, uns aber lediglich im Falle eventueller Nachfragen bei Ihnen zurückmelden.

Bitte beachten Sie, dass die Melde-Plugins ausschließlich für Angehörige der TU Dresden zur Verfügung stehen.

Microsoft Outlook

Das Phishing-Melde-Plugin für Outlook fügt einen Button zur Ribbon-Leiste hinzu, mit dem die derzeit markierte E-Mail direkt an das TUD-CERT gemeldet werden kann.

Nachfolgend können Sie das Plugin direkt herunterladen, für Details konsultieren Sie bitte unsere Installations- und Bedienungsanleitung.

- Phishing-Melde-Plugin für Microsoft Outlook v4.6.7.365: Installer für einzelne(n) Nutzer(in) - ZIH-Login erforderlich

- Phishing-Melde-Plugin für Microsoft Outlook v4.6.7.365: Installer für alle Nutzer(innen) des Systems - ZIH-Login erforderlich

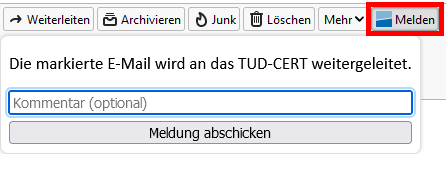

Mozilla Thunderbird

Unser Phishing-Melde-Plugin für Mozilla Thunderbird fügt einen Melde-Button zum Nachrichtenbereich hinzu, mit dem die derzeit dargestellte E-Mail direkt an das TUD-CERT gemeldet werden kann.

Das Plugin kann über die offizielle Mozilla Add-On-Website direkt aus Thunderbird heraus installiert werden. Für Details konsultieren Sie bitte unsere Installations- und Bedienungsanleitung. Das Thunderbird-Plugin steht unter einer Open-Source-Lizenz, die Weiterentwicklung kann im zugehörigen Repository auf GitHub nachverfolgt werden.